Ce trebuie să ştii despre acest atac de tip phishing

O nouă metodă de phishing foarte eficientă, care vizează Gmail şi alte servicii, a devenit extrem de populară printre atacatori în ultimul an. Chiar şi utilizatori tehnici foarte experimentaţi au raportat că s-au lovit de această problemă de-a lungul ultimelor săptămâni.

Acest tip de atac îi vizează în primul rând pe utilizatorii Gmail, dar şi pe cei ai altor servicii.

Cum funcţionează această nouă tehnică de atac? Atacatorul îţi trimite un e-mail în contul Gmail. Acest e-mail ar putea veni de la cineva cunoscut al cărui cont a fost deja atacat utilizând această metodă. Mesajul ar putea să includă ceva ce seamănă cu imaginea unui ataşament de la expeditor.

ACCES INSTANT

Studiul De Caz: De La Pasiune La Afacere Online În 365 De Zile

Vrei să vezi cum am făcut o afacere online de la zero în doar 365 de zile, obținând un venit pasiv lunar cu prima vânzare?

Faci click pe imagine, aşteptându-te ca Gmail să-ţi ofere o previzualizare a ataşamentului. În schimb, se va deschide o nouă filă şi ţi se va solicita de către Gmail să te conectezi din nou. Aruncând o privire la bara de adresă vei vedea accounts.google.com. Arată cam aşa….

Mergi mai departe şi te autentifici într-o pagină ce pare complet funcţională şi care arată ca aceasta:

Odată ce te-ai autentificat, contul tău este compromis. Un comentator pe Hacker News descrie în termeni foarte clari ce a experimentat în perioada sărbătorilor după ce s-a autentificat într-o pagină falsă:

“Atacatorii se loghează în contul tău imediat ce ţi-au obţinut datele şi folosesc unul dintre ataşamentele tale împreună cu un subiect ce apare deja în email-urile tale, apoi trimit un mesaj către cei din lista ta de contacte.

De exemplu, intră în contul unui elev, aleg un ataşament ce conţine programul echipei de sport, generează un screenshot, apoi îl pun împreuna cu o linie de subiect care este legat tangenţial de ataşament şi trimit acest mesaj către toată echipa.”

Atacatorii se autentifică foarte rapid în contul tău. O pot face în mod automat sau au o echipă care se ocupă de procesarea conturilor pe masură ce sunt compromise.

Odată ce a intrat în contul tau, atacatorul are acces complet la toate e-mail-urile primite şi trimise până la acest moment şi le poate descărca integral.

Acum îţi poate controla adresa de e-mail şi, de asemenea, îţi poate compromite o varietate de alte servicii pe care le accesezi folosind mecanismul de resetare a parolei, inclusiv alte conturi de e-mail, orice servicii Saas şi multe altele.

Acesta este un tip de phishing folosit pentru a sustrage nume de utilizatori şi parole Gmail. Este utilizat în prezent cu o mare rată de succes. Totuşi, această tehnică poate fi folosită şi pentru a fura credenţialele pentru alte platforme cu multe variaţii ale metodei de bază.

Cum să te protejezi împotriva acestui tip de atac de phishing

Tot timpul ţi s-a spus: “Verifică bara de adresă din browser pentru a fi sigur că eşti pe site-ul corect înainte de a te autentifica. În acest fel te poţi feri de atacurile de tip phishing care îţi pot sustrage numele de utilizator şi parola.”

În cazul acestui tip de atac, faci exact cum ţi s-a spus şi vezi “accounts.google.com” în bara de adresă, prin urmare, mergi mai departe şi te autentifici.

Pentru a te proteja împotriva atacului trebuie să schimbi ceea ce verifici în bara de adresă.

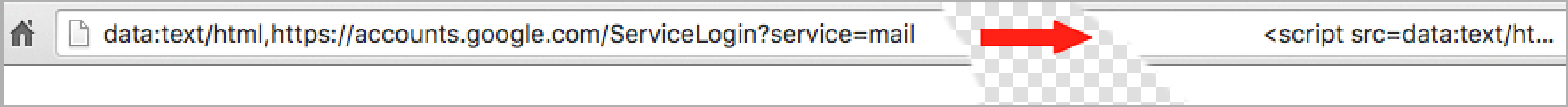

Această metodă de phishing foloseşte ceea ce se numeşte “data URI” (clasa URI) pentru a include un fişier complet în bara de adresă a browser-ului. Dacă verifici cu atenţie bara de adresă vei vedea “data:text/html…..” , ceea ce este de fapt un text foarte lung. Dacă vei extinde bara de adresă, va arăta în acest fel:

Vei observa un spaţiu liber foarte mare, care a fost înlăturat în imagine, dar în capătul din dreapta vei vedea o cantitate foarte mare de text. Acesta este de fapt un fişier care se deschide într-o filă nouă şi creează o pagină falsă de autentificare în Gmail complet funcţională, care trimite datele tale atacatorului.

De asemenea, vei putea vedea în extremitatea stângă a barei de adresă a browser-ului că în loc de “https” apare “data:text/html”, urmat de obişnuitul “https://accounts.google.com….”. Dacă nu eşti atent, vei ignora preambulul “data:text/html” şi vei presupune că URL-ul este sigur.

Probabil te gândeşti că eşti mult prea inteligent ca să ţi se întâmple aşa ceva. Dar s-a dovedit că au căzut victimă acestui tip de atac chiar şi câţiva specialişti, care au scris pe Twitter, pe blog sau au comentat despre el. Există o explicaţie pentru care această metodă este atât de eficientă, pentru că implică percepţia umană. Vom vedea mai departe cum se întâmplă.

Cum să te protejezi

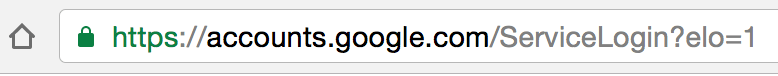

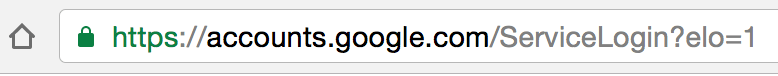

Când te autentifici la orice serviciu, mergi la bara de adresă a browser-ului şi verifică protocolul, apoi verifica hostname-ul. Când te autentifici la Gmail sau Google din Chrome, ar trebui să arate aşa:

Asigură-te că nu mai apare nimic înaintea hostname-ului “accounts.google.com”, altceva în afară de “https://” şi lăcăţelul verde. De asemenea, trebuie să fii atent în mod special la culoarea verde şi la simbolul de blocare (lăcăţelul verde) apărute în extremitatea stângă. Dacă nu poţi verifica protocolul şi hostname-ul, opreşte-te şi cercetează atent pe ce ai facut click pentru a ajunge la pagina de autentificare.

Activează autentificarea în doi paşi, dacă este disponibilă, pentru orice serviciu foloseşti. În cazul Gmail se numeşte “2- step verification” şi poţi afla cum să o activezi din această pagină.

Activarea autentificării în doi paşi face mult mai mai dificil accesul unui atacator la serviciul pe care îl utilizezi, chiar dacă a reuşit să-ţi sustragă parola folosind această metodă de phishing. Trebuie să ştii că există păreri care susţin că nici măcar autentificarea în doi paşi nu ar putea să te protejeze împotriva acestui tip de atac. Totuşi, nu există dovezi ale acestui concept, astfel încât opiniile nu pot fi confirmate.

De ce nu rezolvă Google acest lucru şi ce măsuri ar trebui să ia

Iată ce a răspuns Google unui client care a ridicat această problemă:

“Bara de adresă ramâne unul dintre puţinele elemente UI de încredere ale browser-elor şi este singurul pe care te poţi baza în ceea ce priveşte originea utilizatorilor curenţi. Dacă utilizatorii nu sunt atenţi la bara de adresă, atacurile de tip phishing sau spoofing – în mod evident – pot apărea oricând. Din pacate, în acest fel funcţionează lucrurile în reţea şi orice încercare de a repara, de ex. detectarea paginilor de phishing după aspectul lor, poate fi cu uşurinţă ocolit în sute de moduri. În acest caz, datele URL-ului nu sunt importante, deoarece poate să apară un atac de tip phishing pe orice pagină http[s] la fel de bine.”

Pare a fi raspunsul unui junior în cadrul organizaţiei, dacă e să ne luam după greşelile gramaticale. Nu ar trebui să fim multumiţi cu acest raspuns din câteva motive:

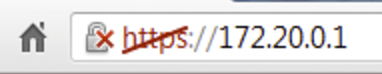

Google a modificat în trecut aspectul barei de adresă pentru a afişa un protocol de culoare verde atunci când pagina utilizează HTTPS şi o pictogramă de blocare (lăcăţelul verde) pentru a indica faptul că este securizată.

De asemenea, utilizează o modalitate diferită de afişare a protocolului când pagina este nesecurizată, apărând în culoarea roşie şi cu o bară peste:

În cazul acestui tip de atac, utilizatorul nu vede nici verde, nici roşu, ci un text obişnuit de culoare neagră:

Iată de ce este acest atac atât de eficient. În designul interfeţei de utilizator şi în percepţia umană, elementele care au o legătură prin proprietăţi vizuale uniforme sunt percepute ca fiind mult mai asemănătoare decât elementele care nu sunt legate în niciun fel. [Citeşte mai mult pe: Gestalt principles of human perception and ‘uniform connectedness’ şi pe Content Blindspots]

În cazul nostru, elementul “data:text/html” şi hostname-ul de încredere au aceeaşi culoare. Acest lucru sugerează percepţiei noastre că cele doua sunt legate, iar partea cu “data:text/html”, ori nu contează, ori poate fi de încredere.

Ce ar trebui Google să facă în acest caz este să schimbe modul în care “data:text/html” este afişat în browser. Pot exista cazuri în care acest lucru este sigur, astfel încât Google poate utiliza culoarea galbenă cu o pictogramă unică. În acest fel ne-ar alerta percepţia că există o diferenţă şi am examina mai îndeaproape.

Cum să verifici dacă ţi-a fost compromis contul Gmail

Nu există o modalitate sigură de a verifica dacă ţi-a fost deja compromis contul Gmail. Dacă ai dubii, schimbă imediat parola. În general, e recomandabil să schimbi parola la câteva luni.

Dacă utilizezi Gmail, poţi verifica activitatea de logare pentru a afla dacă altcineva s-a autentificat în contul tău. Mergi la https://support.google.com/mail/answer/45938?hl=en pentru mai multe informaţii. Poţi să faci această verificare derulând pagina de inbox până la capătul de jos şi făcând click pe “Details” (scris mic în colţul din dreapta al ecranului). Aici vei putea vizualiza toate sesiunile active curente, precum şi un istoric recent al conectărilor. Dacă vei identifica logări active din surse necunoscute, tot ce trebuie să faci e să le închizi. Dacă în istoric apar conectări din locuri pe care nu le cunoşti, e posibil să fi fost atacat.

Poţi apela la un site de încredere, ca cel al lui Troy Hunt, un binecunoscut cercetător de securitate, unde poţi verifica dacă vreunul dintre conturile tale de e-mail sunt parte a unei scurgeri de date. Site-ul lui Troy este https://haveibeenpwned.com/, o platformă foarte cunoscută în cercurile de securitate. E foarte simplu, îţi introduci adresa de e-mail şi apeşi pe buton.

Troy Hunt agregă scurgerile de informaţie într-o bază de date şi îţi oferă posibilitatea de a o consulta pentru a verifica dacă adresa ta de e-mail apare în această listă.

Spune-le şi altora

Distribuie acest material familiei şi prietenilor pentru a-i face atenţi şi pentru a preveni ca acest tip de atac să aibă un impact mai mare.

Sursa articol: www.wordfence.com

Dana Rusu

Latest posts by Dana Rusu (see all)

- 7 Trucuri SEO Pentru Bloggerii Începători - March 3, 2017

- 7 Cele Mai Bune Plugin-uri de Backup Pentru WordPress Comparate – Avantaje şi Dezavantaje - February 2, 2017

- O Nouă Metodă de Phishing Foarte Eficientă Vizează Gmail - January 15, 2017